Se ha observado una nueva campaña de ataque denominada CLOUD#REVERSER que aprovecha los servicios legítimos de almacenamiento en la nube como Google… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

Categoría: Información para expertos

El nuevo ataque ‘Pathfinder’ al estilo de Spectre se dirige a la CPU de Intel, filtra claves de cifrado y datos

Los investigadores han descubierto dos nuevos métodos de ataque dirigidos a las CPU Intel de alto rendimiento que podrían explotarse… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

Una nueva vulnerabilidad de programación en R expone a los proyectos a ataques a la cadena de suministro

Se ha descubierto una vulnerabilidad de seguridad en el lenguaje de programación en R que podría ser explotada por un… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

Amenazas de red: una demostración de ataque paso a paso

Siga esta simulación de ataque de red de la vida real, que cubre 6 pasos desde el acceso inicial hasta… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

GenaI: Un nuevo dolor de cabeza para los Equipos de Seguridad SaaS

La introducción del ChatGPT de Open AI fue un momento decisivo para la industria del software, iniciando una carrera de… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

Raspberry Robin Returns: Nueva Campaña de Malware que se Propaga a través de Archivos WSF

Los investigadores de ciberseguridad han descubierto una nueva ola de campaña de Raspberry Robin que propaga el malware a través… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

El código malicioso en XZ Utils para sistemas Linux permite la ejecución remota de código

El código malicioso insertado en la biblioteca de código abierto XZ Utils, un paquete ampliamente utilizado presente en las principales distribuciones de Linux, también es capaz de facilitar la ejecución remota de código, según ha revelado un nuevo análisis. El audaz compromiso de la cadena de suministro, rastreado como CVE-2024-3094 (puntuación CVSS: 10.0), salió a la luz […]

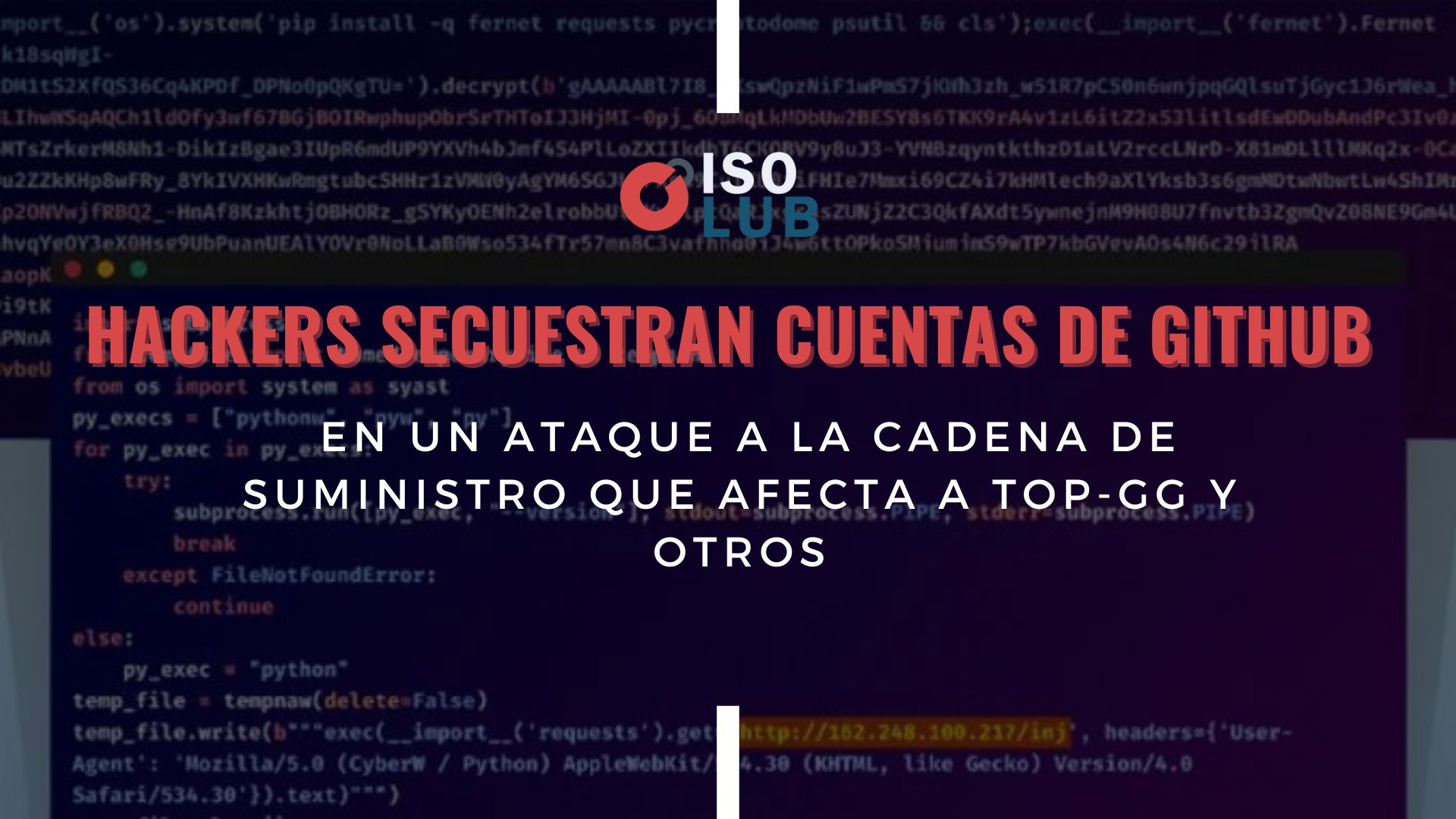

Hackers secuestran cuentas de GitHub en un ataque a la cadena de suministro que afecta a Top-gg y otros

Adversarios no identificados orquestaron una sofisticada campaña de ataque que ha afectado a varios desarrolladores individuales, así como a la… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

Actores de amenazas de BianLian que explotan las fallas de JetBrains TeamCity en los ataques de ransomware

Se ha observado que los actores de amenazas detrás del ransomware BianLian explotan fallas de seguridad en el software JetBrains… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.

Advertencia de CISA: Akira Ransomware explota la vulnerabilidad Cisco ASA/FTD

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó el jueves una falla de seguridad ahora parcheada… 🔒 Este contenido es exclusivo para miembros registrados. 👉 Inicia sesión o regístrate gratis para leerlo completo.