Una campaña de amenazas persistentes avanzadas (APT) recientemente descubierta está dirigida a un gran número de usuarios en el sur de Asia, incluidas las entidades gubernamentales, según un nuevo informe del proveedor de anti-malware Kaspersky.

Denominada LuminousMoth, la actividad involucra ataques de ciber espionaje a gobiernos desde al menos octubre de 2020 pero, a diferencia de ataques similares que son altamente dirigidos, esta campaña se destaca por su tamaño: aproximadamente 100 víctimas en Myanmar y 1.400 en Filipinas.

Sin embargo, el foco principal de los ataques fue solo un subconjunto de víctimas que incluía organizaciones de alto perfil, incluidas entidades gubernamentales tanto dentro de los dos países como en el extranjero.

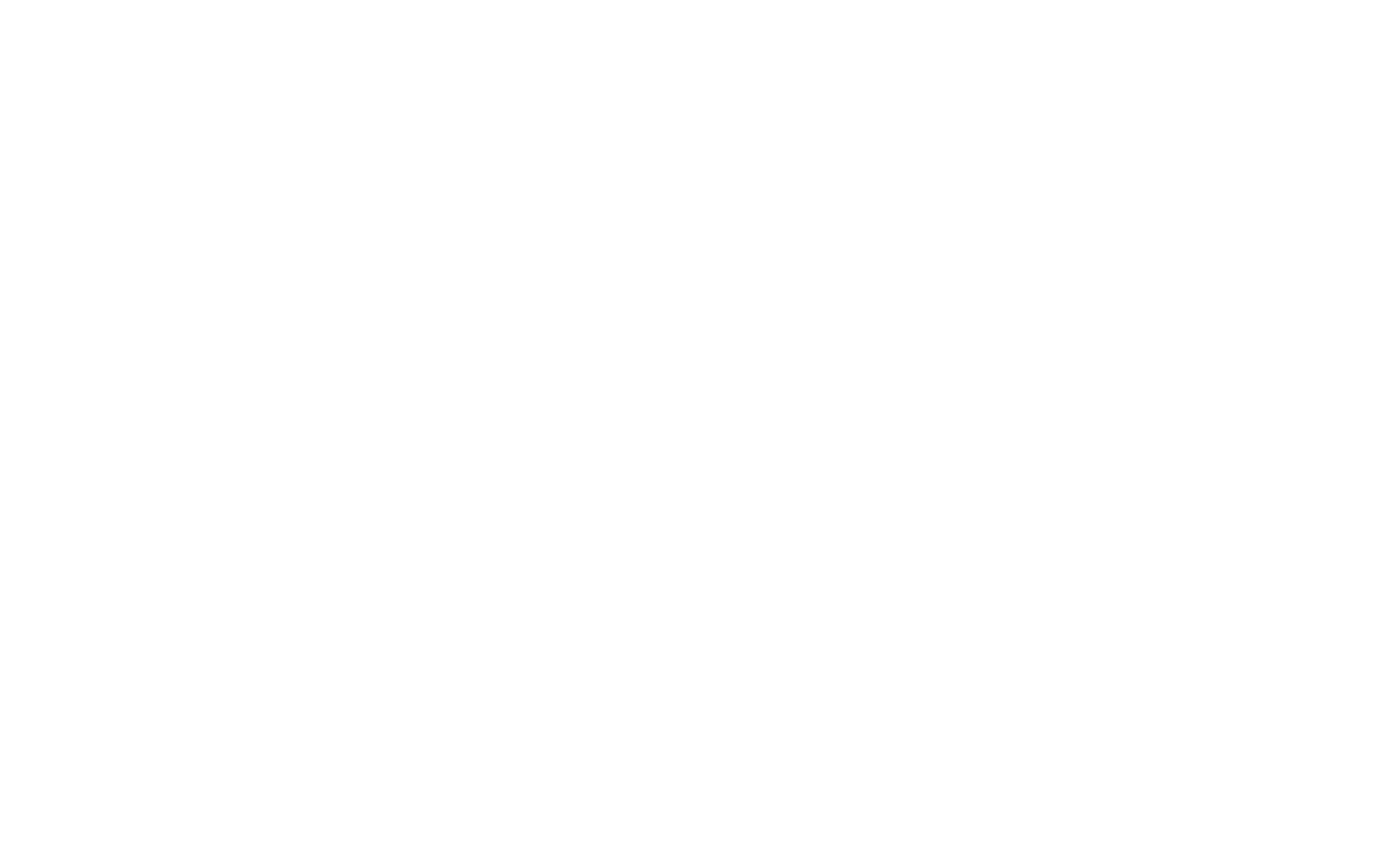

El actor de amenazas utiliza correos electrónicos de phishing como vector de ataque inicial. Los correos electrónicos incluyen un enlace de descarga de Dropbox que recupera un archivo RAR que se hace pasar por un documento de Word que implementa malware en las máquinas de destino.

El malware puede propagarse a otros sistemas a través de unidades USB extraíbles, en las que crea directorios ocultos y ejecutables maliciosos.

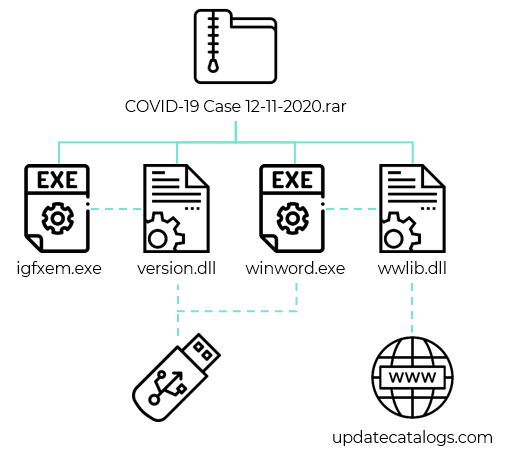

En algunos casos, se utilizaron otras dos herramientas para el movimiento lateral: una versión firmada pero falsa de Zoom que en realidad era un malware diseñado para robar archivos de datos; y una segunda herramienta para robar las cookies del navegador Chrome. Todos los datos recolectados se exfiltran al servidor de comando y control (C&C) del adversario.

Dado el gran número de ataques vistos en poco tiempo Karspersky dice: “El gran volumen de los ataques plantea la cuestión de si esto es causado por una replicación rápida a través de dispositivos extraíbles o por un vector de infección desconocido”.

Kaspersky evalúa con confianza media a alta que LuminousMoth está relacionado con el grupo de amenazas HoneyMyte, un actor de amenazas de habla china conocido por su enfoque en la recopilación de inteligencia geopolítica y económica en Asia y África.

Tanto LuminousMoth como HoneyMyte tienen TTP (Tácticas Técnicas y Procedimientos) similares.

Todos los detalles aquí

¿Serán otras entidades gubernamentales el objetivo de esta campaña en el futuro? CISO´s estemos alerta.